Les attaques sur les périphériques mobiles sont toujours plus nombreuses

Les terminaux mobiles sont toujours plus ancrés dans nos vies personnelles et professionnelles. Les cybercriminels s'attaquent désormais à nous de façon de plus en plus pernicieuse et personnelle : c'est que révèle le rapport Mobile Malware Report 2015 publié par Blue Coat Systems. Le cyber chantage (les attaques par le biais de ransomwares sur appareils mobiles) est le principal type d'attaque mobile en 2015, accompagné de l'installation furtive de logiciels espions (spywares) afin d'établir le profil des comportements et des habitudes en ligne des victimes.

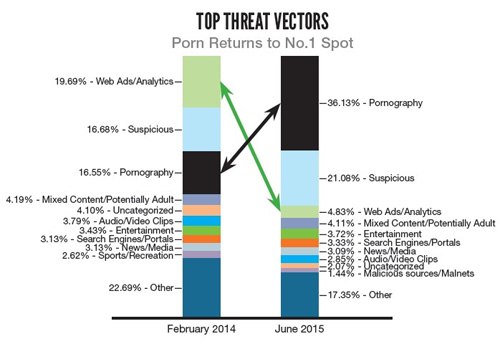

- Parmi les principales révélations du rapport, la pornographie fait son retour en tant que principal vecteur de menaces, après avoir été reléguée en deuxième position l'année dernière. Les trois principaux types de logiciels malveillants du rapport de cette année sont les ransomwares (rançongiciels), les logiciels potentiellement indésirables (PUS) et les logiciels favorisant la fuite d'informations. Le paysage des menaces ciblant les terminaux mobiles est par ailleurs de plus en plus actif.

Les principaux vecteurs d'infection en 2015 :

La pornographie

- La pornographie ne fait pas simplement son retour au sommet : elle est plus importante que jamais, représentant désormais 36 % des menaces enregistrées cette année, contre 16,55 % en 2014. Ainsi, 36 % des utilisateurs mobiles dont le trafic est dirigé vers un site malveillant ont cliqué sur un lien issu d'un site pour adultes. Pour remettre ces éléments en perspective : lorsque ce type de sites dominait les autres vecteurs dans le rapport de 2013, leur part de marché n'était alors que de 22,16 %.

- Les publicités en ligne

Les publicités en ligne passent de presque 20 % l'année dernière à moins de 5 % cette année. Il s'agit ici aussi bien d'attaques par malvertising que de sites hébergeant des chevaux de Troie ciblant les visiteurs de sites pornographiques. Blue Coat a également suivi et identifié des réseaux de publicité en ligne suspects étant activement impliqués dans la diffusion de logiciels malveillants ou potentiellement indésirables (PUS), dans des escroqueries ou d'autres activités malhonnêtes.

Les principaux types de logiciels malveillants en 2015

Les ransomwares (rançongiciels)

- La catégorie des ransomwares a connu une croissance fulgurante au cours des douze derniers mois. Bien que certaines variétés tournant sur des terminaux Android ne provoquent que des torts limités au-delà de convaincre leurs victimes à payer le preneur d'otage, beaucoup adoptent des approches sophistiquées typiques des ransomwares répertoriés en environnement Windows. Compte tenu des fonctionnalités de plus en plus puissantes des smartphones modernes, il n'était plus qu'une question de temps avant que des ransomwares cryptographiques plus complexes comme SimpleLocker n'apparaissent sur des appareils mobiles. Ces menaces rendent les fichiers musicaux, les photos, vidéos et autres types de documents illisibles. Les pirates réclament généralement un paiement sous une forme impossible à tracer comme le Bitcoin, et imposent un délai strict avant que les fichiers ne deviennent définitivement inaccessibles pour leur propriétaire.

- Les logiciels potentiellement indésirables (PUS)

- Généralement, ces programmes se comportent comme des logiciels publicitaires (adware) ou espions (spyware) : ils espionnent les activités en ligne et les données personnelles des utilisateurs, ou affichent des publicités. Les chercheurs de Blue Coat constatent une évolution majeure quant au volume de logiciels de ce type parmi les malwares traditionnels (ce qui vaut également pour les équipements mobiles). Le nombre d'applications mobiles inutiles hébergées sur ces sites et classées dans cette catégorie par les chercheurs augmente ainsi constamment. Ces applications mobiles à l'utilité douteuse parviennent fréquemment à pénétrer des appareils mobiles à l'aide de publicités trompeuses ou d'autres attaques par ingénierie sociale, conçues pour pousser la victime à installer des programmes indésirables.

- Les logiciels favorisant la fuite d'informations

La plupart des gens ignorent que leur appareil mobile est potentiellement en train de les observer et de transmettre des informations les concernant 24h/24 et 365 jours par an. Ces fuites d'informations sont généralement mineures : il s'agit entre autres de la version du système d'exploitation de leur smartphone, du fabricant, d'une application ou encore du navigateur utilisé. En revanche, les choses se compliquent en raison du fait qu'il n'existe typiquement aucun outil système intégré permettant aux utilisateurs de voir ou de savoir quelles données font l'objet de ces fuites. Qu'il s'agisse d'un terminal Android ou iOS, ces données sont souvent révélées ouvertement dans la chaîne " User-Agent ".

L'avenir en matière de sécurité mobile :

- Le marché des appareils mobiles est en plein boom et ne présente aucun signe de ralentissement. Blue Coat prévoit que des millions de terminaux supplémentaires seront en circulation dans les prochaines années. L'éditeur présente ainsi les observations et prévisions suivantes concernant l'avenir de cette tendance.

- Les systèmes de paiement sur mobile

- Les systèmes de paiement sur mobile vont se développer, et les services tels que le paiement sans contact intégreront des fonctionnalités de sécurité supplémentaires, comme l'identification biométrique ou l'authentification forte.

- La prise en charge des PC traditionnels et des plateformes mobiles

- Bien trop d'appareils mobiles utilisés aujourd'hui sont vulnérables à une multitude de menaces et ne recevront certainement pas les mises à jour nécessaires au niveau de leur système d'exploitation. Ce contexte entraînera l'émergence d'un marché de solutions de sécurité prenant aussi bien en charge les PC traditionnels que les plateformes des terminaux mobiles.

- Des mises à jour en OTA pour les appareils vulnérables

Les opérateurs mobiles et les fabricants de téléphones portables œuvrent déjà afin d'accélérer le déploiement de mises à jour OTA critiques vers les appareils vulnérables. Néanmoins, ce travail est très long, et il va s'écouler un certain temps avant que ce segment du marché des terminaux mobiles n'arrive à maturité.